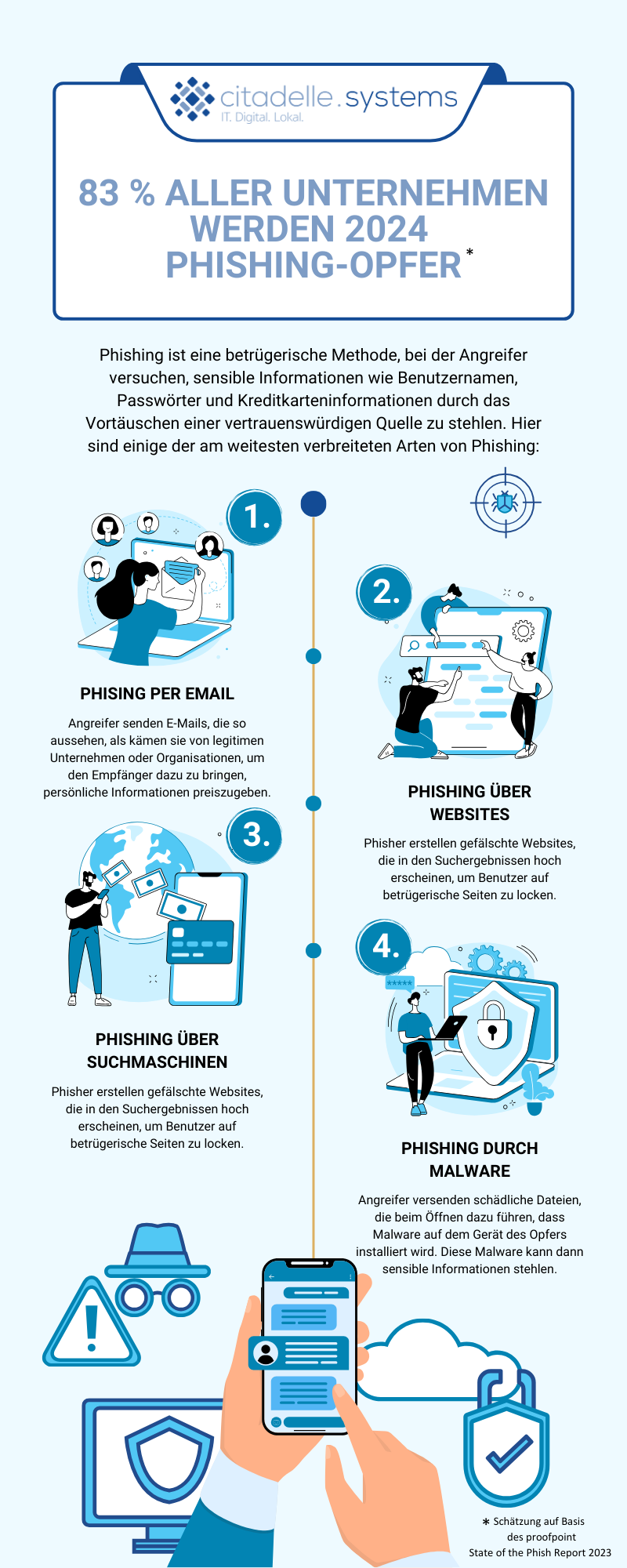

Im Zeitalter digitaler Kommunikation und zunehmender Vernetzung sind Unternehmen vermehrt von Bedrohungen wie Phishing betroffen. Phishing stellt eine perfide Methode dar, bei der Angreifer durch das geschickte Vortäuschen vertrauenswürdiger Quellen versuchen, sensible Informationen wie Benutzernamen, Passwörter und Kreditkarteninformationen zu stehlen. Diese betrügerische Praxis kann für Unternehmen verheerende Folgen haben, angefangen von Datenverlusten bis hin zu finanziellen Schäden. Studien, wie etwa der „Verizon Data Breach Investigations Report“ (2023), verdeutlichen die zunehmende Raffinesse von Phishing-Angriffen und unterstreichen die Dringlichkeit für Unternehmen, proaktive Sicherheitsmaßnahmen zu ergreifen. Ein fundiertes Verständnis der Phishing-Mechanismen und präventive Maßnahmen sind daher von entscheidender Bedeutung, um sensible Unternehmensdaten zu schützen.

Setzen Sie in Sachen IT–Sicherheit daher auf unsere IT-Expert*innen direkt aus Ihrer Region: Wir decken Sicherheitslücken auf und beseitigen diese!

9 Arten von Phishing:

1. E-Mail-Phishing:

Spoofing: Angreifer senden E-Mails, die so aussehen, als kämen sie von legitimen Unternehmen oder Organisationen, um den Empfänger dazu zu bringen, persönliche Informationen preiszugeben.

Link-Manipulation: Phisher verwenden gefälschte Links in E-Mails, die auf betrügerische Websites führen, um Anmeldeinformationen zu stehlen.

2. Spear Phishing:

Angreifer richten sich gezielt an bestimmte Personen, indem sie personalisierte Informationen verwenden, um Vertrauen zu erwecken und sensible Daten zu erhalten. Dies kann durch Recherche über soziale Medien oder andere öffentliche Quellen erfolgen.

3. Vishing (Voice Phishing):

Phisher verwenden Telefonanrufe, um sich als legitime Vertreter von Unternehmen oder Organisationen auszugeben und die Opfer dazu zu bringen, persönliche Informationen preiszugeben.

4. Smishing (SMS-Phishing):

Phishing-Angriffe erfolgen über SMS-Nachrichten. Opfer erhalten Textnachrichten mit gefälschten Links oder Aufforderungen zur Weitergabe sensibler Informationen.

5. Pharming:

Der Angreifer manipuliert DNS-Einstellungen oder verwendet schädliche Software, um Opfer auf gefälschte Websites umzuleiten, ohne dass sie es merken. Auf diesen gefälschten Websites werden dann persönliche Informationen abgefangen.

6. Man-in-the-Middle (MitM) Angriffe:

Ein Angreifer positioniert sich zwischen dem Opfer und der legitimen Website oder Kommunikation und kann so Informationen abfangen. Dies kann sowohl bei E-Mails als auch bei Online-Transaktionen auftreten.

7. Tabnabbing:

Phisher öffnen im Hintergrund eine legitime Website in einem geöffneten Tab und ersetzen sie später durch eine gefälschte Seite, wenn der Benutzer nicht hinschaut. Dies wird oft ausgenutzt, wenn Benutzer mehrere Tabs geöffnet haben.

8. Malware-basiertes Phishing:

Angreifer versenden schädliche Dateien, die beim Öffnen dazu führen, dass Malware auf dem Gerät des Opfers installiert wird. Diese Malware kann dann sensible Informationen stehlen.

9. Search Engine Phishing:

Phisher erstellen gefälschte Websites, die in den Suchergebnissen hoch erscheinen, um Benutzer auf betrügerische Seiten zu locken.

Bild: Phishing

In Anbetracht der vielfältigen Phishing-Methoden und der ständig wachsenden Bedrohungen ist eine proaktive Herangehensweise an IT-Sicherheit unerlässlich. Unsere regionalen IT-Expert*innen setzen sich dafür ein, Sicherheitslücken aufzudecken und effektiv zu beseitigen. Vertrauen Sie auf lokale Fachleute, die Ihr Unternehmen vor den Folgen betrügerischer Praktiken wie Phishing schützen. Gemeinsam können wir sicherstellen, dass Ihre sensiblen Unternehmensdaten vor den raffinierten Angriffen der digitalen Welt geschützt sind.

Kontaktieren Sie uns noch heute für weitere Informationen!

Balingen | Bochum | Hanau | Iserlohn | Lüdenscheid | Mainz | Neuss | Nordhorn | Rottweil | Troisdorf | Volkach

Bleiben Sie auf dem Laufenden: Folgen Sie uns auf LinkedIn und lesen Sie regelmäßig relevante Themen rund um IT-Sicherheit.