Ihre externe IT-Abteilung für Nordhorn und die EMS-Vechte-Region

IT. Digital. Lokal.

Ihre externe IT-Abteilung

für Nordhorn und die

Ems-Vechte-Region

IT. Digital. Lokal.

Willkommen bei PC Consult

Willkommen am citadelle systems Standort

in Nordhorn

Hier in Nordhorn heißt citadelle systems PC Consult. Seit 2022 sind wir ein stolzes Mitglied dieser schnell wachsenden IT-Systemhausgruppe. Egal ob als externe IT-Abteilung oder verlängerte IT-Werkbank – Unternehmen in und um Nordhorn verlassen sich auf unsere IT-Lösungen.

Wir suchen kontinuierlich neue Kolleginnen und Kollegen.

Interessiert? Eine Liste aller offenen Stellen und mehr Informationen über uns als Arbeitgeber gibt’s hier:

Leistungen & Services

unseres IT-Systemhauses in der Übersicht

Egal ob Sie uns als verlängerte IT-Werkbank oder externe IT-Abteilung benötigen – von uns erhalten Sie alle Leistungen inkl. Services eines IT-Systemhauses aus einer Hand. Und das alles in einer Qualität, auf die Sie sich verlassen können: Wir sind stolz darauf, in den Jahren 2023 und 2024 jeweils unter die Top 3, und im Jahr 2025 sogar auf Platz 1 der Service Provider in Deutschland gewählt worden zu sein.

Optimale IT-Infrastruktur und Arbeitsplätze Hardware

PC-Arbeitsplätze, Computer, Telefonanlage, Server, Konferenzsysteme – die Hardware ist das Grundgerüst für Ihren Geschäftsalltag. Wählen Sie proaktiv die bestmöglichen Komponenten aus, damit die Hardware Ihren Anforderungen langfristig gerecht wird. Wir unterstützen Sie bei der Einrichtung einer effizienten IT-Infrastruktur sowie individuell auf Ihre Bedürfnisse zugeschnittener Arbeitsplätze.

Die Lebensadern Ihrer IT IT-Infrastruktur

Rundum-Service für Drucker, Plotter und Multifunktionsgeräte Drucker/Scanner

Eine verlässliche und effiziente Druckerlösung ist in vielen Unternehmen fester Bestandteil ihrer IT-Infrastruktur. Bei uns erhalten Sie einen umfangreichen Service, der den Anforderungen Ihres Unternehmens optimal begegnet – von der Geräteauswahl bis zur Wartung. Dabei arbeiten wir branchenunabhängig und markenübergreifend.

übernahme der aufgaben einer it-abteilung Externe IT-Abteilung

Sie suchen nach einer externen IT-Abteilung? Als zuverlässiger Outsourcing-Partner übernehmen wir sämtliche IT-Aufgaben einer internen Abteilung. Von täglichem Support bis zur strategischen Budgetplanung – wir decken alles ab. Mit unserem Full-Service-IT-Portfolio und lokalen Experten sind wir jederzeit für Sie da.

transformation ihrer it in die passenden cloud-lösungen Cloud

Moderne Unternehmen setzen verstärkt auf Cloud-Lösungen, weil diese ihre IT leistungsfähiger machen, Prozessoptimierungen erlauben und neue Technologien wie Big Data oder Machine Learning ermöglichen. Egal ob Hybrid-Cloud-, Cloud-First- oder Multi-Cloud-Lösung – wir unterstützen Sie bei der Entwicklung einer Cloud-Computing-Strategie, die den Anforderungen Ihres Unternehmens bestmöglich begegnet.

Die maximale Cloudlösung für maximale Produktivität Microsoft 365

konzeption & umsetzung einer nachhaltigen it-strategie IT-Management Beratung

Möchten Sie eine langfristige und nachhaltige IT-Strategie entwickeln und umsetzen? Wir bieten Ihnen maßgeschneiderte Lösungen für Ihre IT-Herausforderungen. Unsere Expert*innen unterstützen Sie bei der Konzeption und Umsetzung einer langfristigen IT-Strategie. Wir erstellen strategische IT-Konzepte, um Ihre Ziele zu erreichen.

ERP-Software und kaufmännische Warenwirtschaftslösungen Kaufmännische Software

Ob Warenwirtschaft- und ERP-Lösungen, CRM-Software für optimale Kundenverwaltung, Zeiterfassungssoftware, Dokumentenmanagement oder mobiles Arbeiten der Zukunft mit Office 365: Wir haben für jedes Unternehmen die passenden Softwareprodukte und finden für Sie jederzeit eine individuelle Lösung.

Wirtschaftlichkeit, Effizienz und Transparenz Arztsoftware

Wir sind seit vielen Jahren in der Medizintechnik zu Hause und betreuen viele Arztpraxen mit verschiedenen Verwaltungssoftwareprodukten (AIS).

Die Arbeitsabläufe und Prozesse in einer Praxis sind uns bestens vertraut, zusätzlich sind wir zertifizierter Dienstleister vor Ort für die TI.

IT-Sicherheit:

Mit uns schützen Sie Ihre

Unternehmens-IT vor Cyber-attacken

Mit einem effizienten und sicheren Schutz Ihrer Unternehmens-IT schützen Sie gleichzeitig den Erfolg Ihres Unternehmens. Setzen Sie in Sachen IT-Sicherheit daher auf unsere IT-Expert*innen direkt aus Ihrer Region: Wir decken Sicherheitslücken auf und beseitigen diese. Vom Backup-Service über E-Mail-Archivierung, Monitoring, Virenschutz bis zu Firewalls und Mitarbeiterschulungen – als erfahrenes IT-Systemhaus haben wir Ihre IT-Sicherheit ganzheitlich im Blick und wappnen Sie gegen jede Gefahr.

IT-Sicherheit Virenschutz

Ihre Daten sind das wichtigste Gut Ihres Unternehmens. Schützen Sie dieses mit einem zuverlässigen Virenschutz. Neben Viren schützt eine solche Software in der Regel auch vor Ransomware, Spyware und Spam. Auf Basis einer detaillierten Analyse ermitteln wir gemeinsam mit Ihnen das passende Virenschutz-Produkt, welches optimal auf Ihre Anwendungsfälle zugeschnitten ist. Und mit unseren Managed Services werden Server und Clients durchgängig auf Bedrohungen überwacht sowie die Aktualität des Schutzes überprüft.

IT-Sicherheit Datensicherung

Mit uns sorgen Sie für die maximale Verfügbarkeit Ihrer Daten – egal ob Server, virtuelle Maschine, Rechner von Mitarbeitenden oder Microsoft365 / Office365: Wir unterstützen Sie auf Basis unserer präferierten Backup-Lösungen, damit Ihre Daten stets maximal gesichert sind.

IT-Sicherheit Mobile Device Management

Optimaler Schutz für Firmenhandys und mobile Geräte: Mit unserem umfassenden Mobile Device Management trennen Sie private und geschäftliche Daten mühelos. Automatische Einrichtung, Fernkonfiguration und legitime Apps im eigenen App-Store. Bei Verlust erfolgt Fernlöschung zum Schutz sensibler Daten.

IT-Sicherheit Passwortmanagement

Mit einem Passwortmanager können Sie leicht sichere Passwörter erstellen. Gleichzeitig haben Sie mit einem Passwortmanager die Möglichkeit, verschiedene Passwörter aller Mitarbeitenden für verschiedene Services sicher, verschlüsselt und übersichtlich in einer gemeinsamen Datenbank abzulegen.

IT-Sicherheit Multi-Faktor-Authentifizierung

Ein sicherer Zugriff auf Ihre Unternehmensdaten gelingt nur, wenn mindestens zwei Faktoren zur Authentifizierung verwendet werden. Dabei wird zunächst der Login wie gewohnt durch Eingabe von Nutzername und Passwort ins Rollen gebracht. Dieser wird jedoch erst ausgeführt, wenn die eingegebenen Daten durch einen zweiten Faktor (z.B. einen temporären Code aus einer Software auf dem Smartphone) bestätigt wurden.

Blog

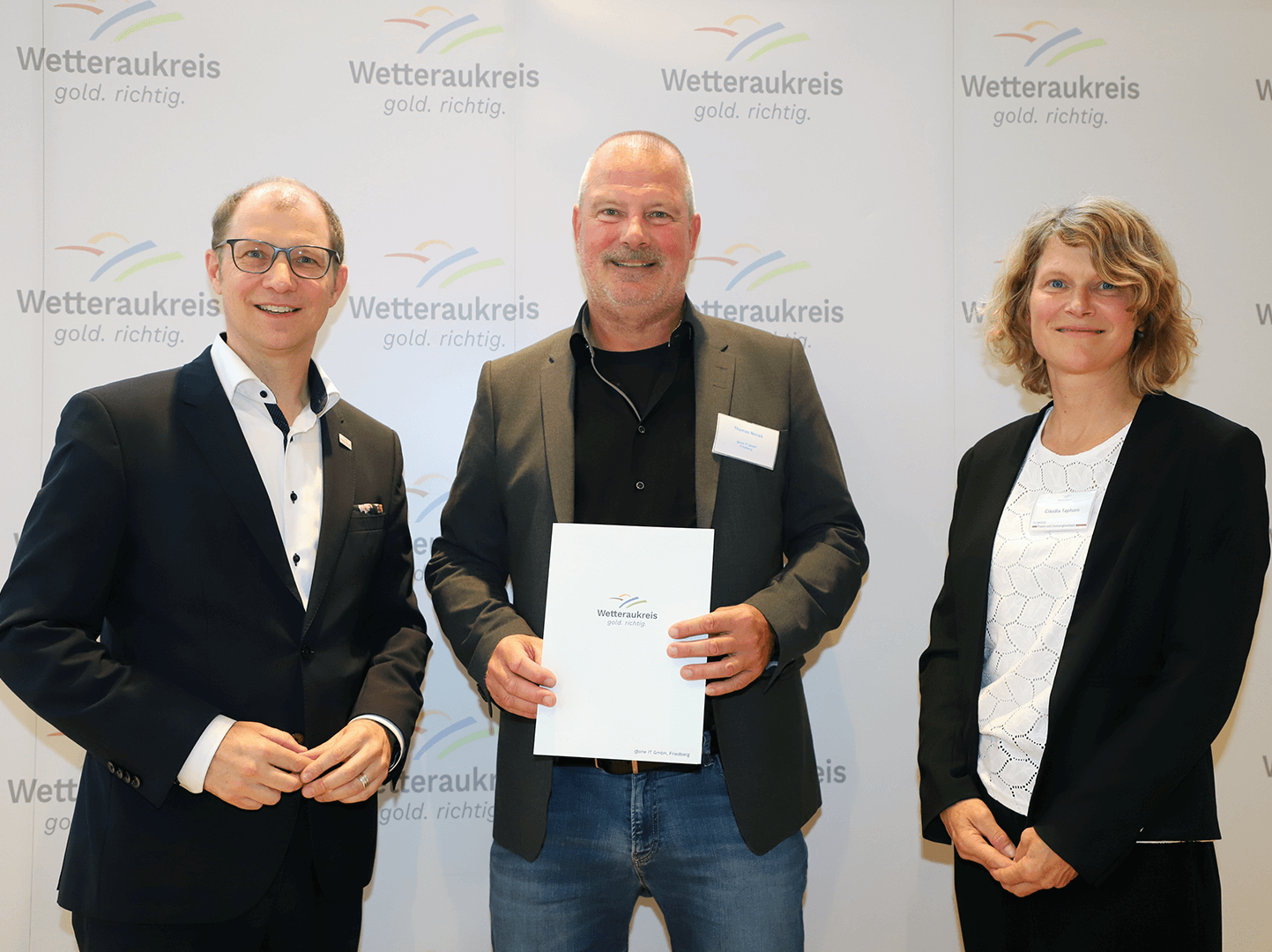

one IT: Auszeichnung als familienfreundliches Unternehmen im Kreis Wetterau

Support-Ende von Windows 10

Support-Ende für Exchange Server 2016 & 2019

Warum KMUs von der NIS2-Richtlinie profitieren können

NIS-2 & Cloud-Souveränität

citadelle systems ist „Top Company 2025“

Anmeldung Newsletter